Dominar por completo las búsquedas avanzadas del servicio más popular de la Red no está al alcance de todo el mundo. Te mostramos una docena de caminos para lograrlo.

Nivel: Intermedio

Cada día, más de cuatrocientos millones de usuarios escriben lo que necesitan en una caja en blanco y se limitan a pulsar el botón de Buscar con Google, probablemente sin saber el complejísimo sistema que se pone en funcionamiento para devolverles miles de resultados en pocos segundos. El buscador que revolucionó Internet hace más de una década es un auténtico hito tecnológico que, afortunadamente, podemos disfrutar cada día.

En este artículo os descubrimos cómo sacar el máximo partido al corazón de

Google, un potente algoritmo de búsqueda capaz de encontrar lo que necesitamos entre millones de sitios web. Aprendiendo las doce técnicas que os mostramos a continuación, podréis dominar las

búsquedas avanzadas en Google y obtendréis resultados de mayor calidad en menos tiempo.

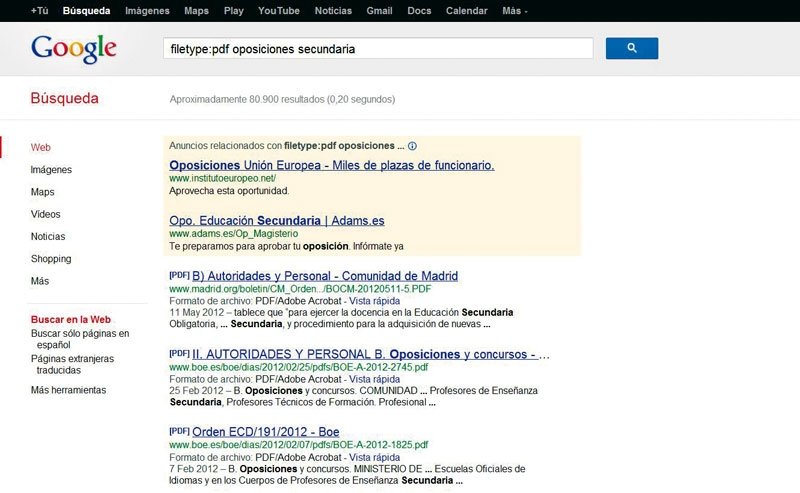

1. Por tipo de archivo

En ocasiones, necesitamos un documento en un formato concreto, como un artículo en PDF, una tabla de Excel o una presentación realizada en PowerPoint. Gracias al operador de búsqueda filetype es posible restringir la búsqueda de contenido al tipo de archivo en el que estamos interesados.

Para buscar por tipos de archivo, solo tenemos que escribir la secuencia filetype:formato de archivo seguido de una consulta de una o varias palabras. Por ejemplo, con filetype:pdf oposiciones secundaria, obtendremos una lista de archivos en PDF relacionados con la consulta sobre oposiciones a secundaria.

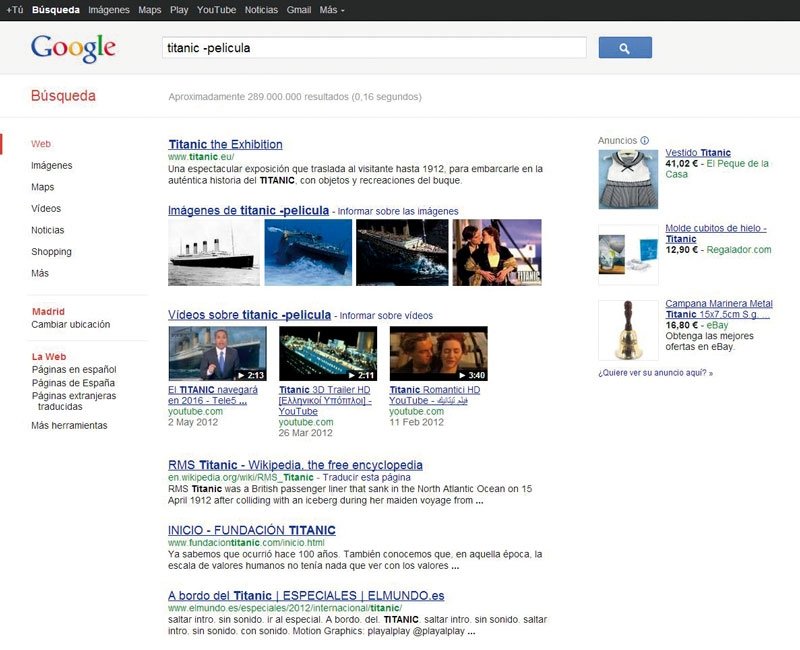

2. Incluyes o ignoras

Gracias a los operadores de búsqueda + y -, podemos incluir o excluir términos en nuestras consultas siguiendo la secuencia búsqueda -palabra a excluir (o +palabra a incluir). Por ejemplo, escribiendo en la casilla de búsquedas titanic -pelicula, excluiremos los resultados que contengan información relacionada con la versión cinematográfica de Titanic.

Podemos refinar los resultados añadiendo más términos o introduciendo en la secuenciaoperadores adicionales, en función de lo que necesitemos, aunque no os recomendamos emplear más de dos o tres por consulta.

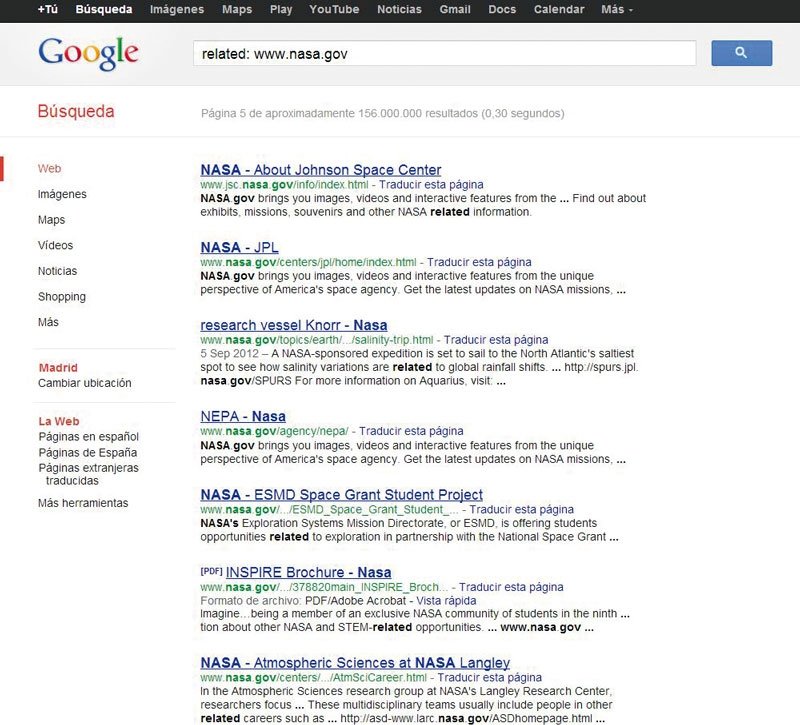

3. Contenidos similares

El operador related: es perfecto para encontrar páginas con contenidos similares a la de unsite dado. Así, si estamos interesados en un tema concreto y hemos encontrado una web con información interesante, podemos utilizar la secuencia related:dirección web para que Google nos muestre una lista con páginas similares.

Utilizaremos un ejemplo sencillo para ilustrar cómo funciona este operador: si tecleamos related: www.nasa.gov en la caja de búsqueda de Google, veremos una lista de páginas web que muestran contenido relacionado con el que podemos encontrar en la web de la NASA ordenadas en función de su relevancia.

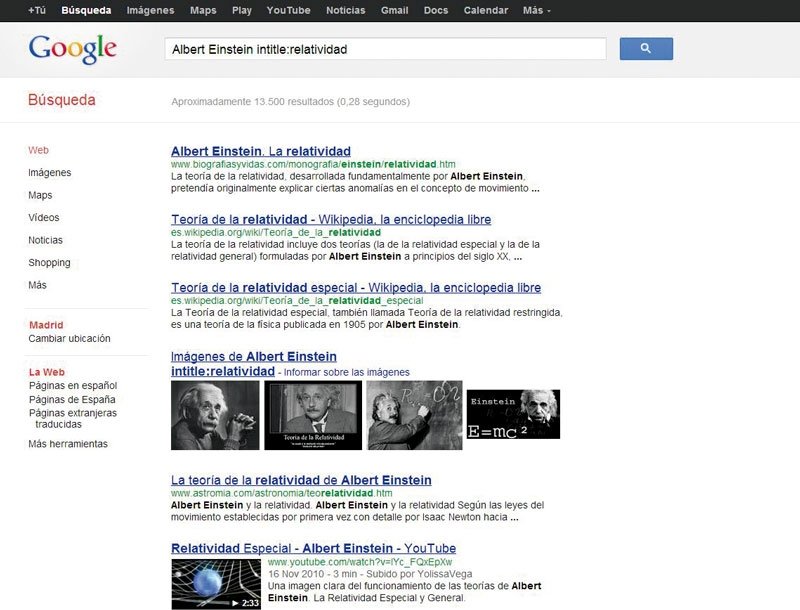

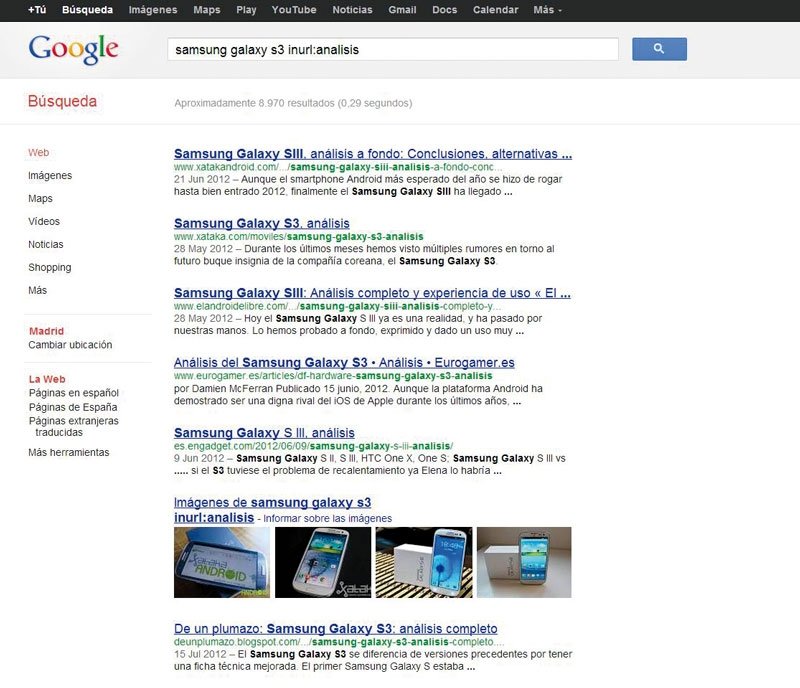

4. Por título o dirección

Si necesitamos realizar una pregunta muy específica, puede ser interesante mostrar resultados solo de páginas que incluyan el término que nos interesa en su título o en la cadena de palabras y caracteres alfanuméricos que forman su dirección web (URL).

Utilizando intitle: seguido de una palabra podemos restringir una pesquisa en Google a resultados de páginas que contengan ese término en su título. Si escribimos Albert Einstein intitle:relatividad, el motor nos mostrará enlaces relacionados con Albert Einstein de páginas web que incluyan el término relatividad en su título.

Realizar la misma operación con una URL es muy similar, basta escribir la consulta seguidainurl:dirección web. En el ejemplo Samsung Galaxy S3 inurl:analisis, encontramos páginas web que han publicado análisis de ese modelo de smartphone. Otras opciones interesantes son los operadores allintitle: y allinurl:, que brindan la oportunidad de añadir más de un término al filtro por título o dirección web, respectivamente.

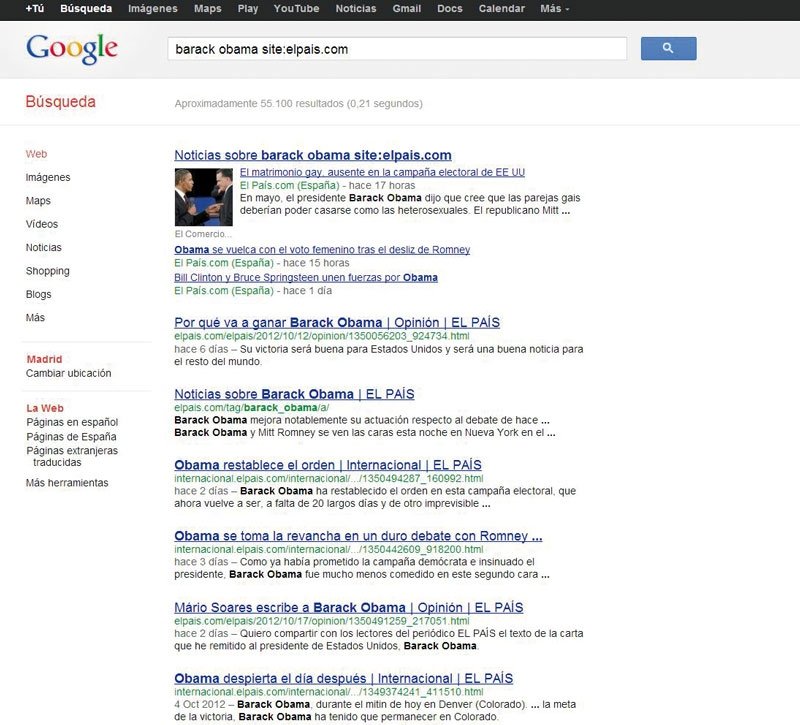

5. En cualquier sitio web

Muchas páginas web ofrecen un buscador integrado; pero, en la mayoría de ocasiones, su rendimiento suele ser muy inferior al del motor de Google. Gracias al comando site:, podemos utilizar su potente algoritmo para indagar en los contenidos de cualquier página web que haya sido indexada por los rastreadores del popular servicio.

Utilizarlo es tan sencillo como escribir el término deseado seguido de site:dirección web. Por ejemplo, con la consulta Barack Obama site:elpais.com, obtendremos una lista con todos los artículos publicados en http://elpais.com relacionados con el actual presidente de los Estados Unidos de América.

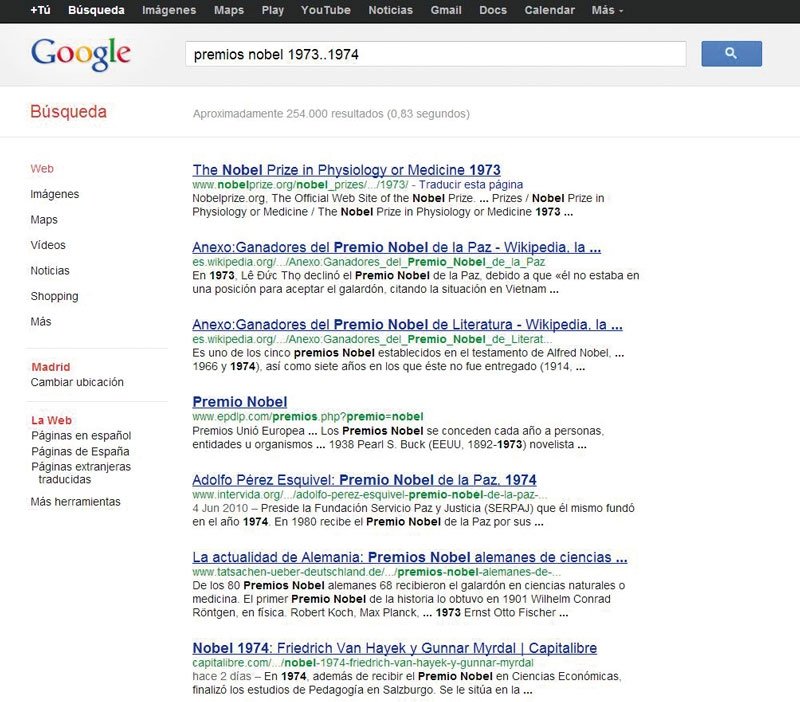

6. Por intervalo

Cuando una consulta nos ofrece demasiados resultados, puede resultar práctico restringirlos a un intervalo determinado, como un periodo de tiempo o un rango de precios concreto. Para conseguirlo, basta añadir a nuestra consulta una secuencia de dos puntos (..) entre las cantidades que limitarán la búsqueda.

Así, buscando el texto Premios Nobel 1973..1974, conseguiremos una lista de resultados sobre los premios Nobel que se otorgaron durante esos dos años, descartando toda la información no necesaria y mejorando considerablemente la calidad del resultado.

7. Una calculadora

Google no solo sirve para buscar, sino que podemos escribir cualquier operación matemática y obtener el resultado en solo unos segundos. Además, su utilidad va mucho más allá que la de resolver cálculos sencillos, ofreciendo la posibilidad de introducir también ecuaciones, operaciones con números complejos, trigonometría o ver una representación gráfica interactiva de las funciones.

Si, por ejemplo, anotamos en la caja de búsquedas de Google cos(x), veremos como primer resultado una representación gráfica de la función, que podemos mover, ampliar y que nos ofrece el valor de las variables en cada punto con solo desplazar el puntero del ratón.

Un último apunte: accediendo a la versión EE UU de Google (

http://google.com/ncr) e introduciendo cualquier operación matemática, veréis que aparece una

calculadora justo encima de la lista de resultados. Seguro que muy pronto esta opción también estará disponible en el resto de versiones del buscador.

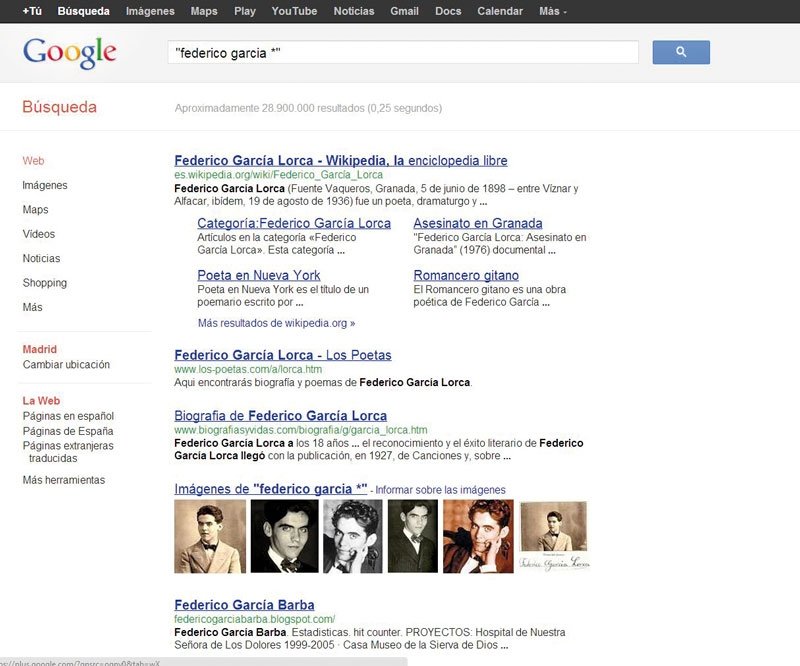

8. Modificadores * y ~

Gracias al operador asterisco (*), podemos realizar búsquedas cuando desconocemos una o varias palabras de una consulta. Para obtener mejores resultados, es recomendable restringir la búsqueda a palabras exactas utilizando comillas. Por ejemplo, introduciendo en Google la consulta “Federico Garcia *”, veremos cómo la búsqueda se completa automáticamente con los términos más relevantes, comenzando por Lorca.

Otro modificador que es útil dominar es ~ (este símbolo se escribe pulsando la tecla Alt y el número 126), que añade los sinónimos de una palabra a la búsqueda que estemos realizando. Escribiendo novelas ~misterio, Google también buscará obras de intriga o policíacas, por ejemplo.

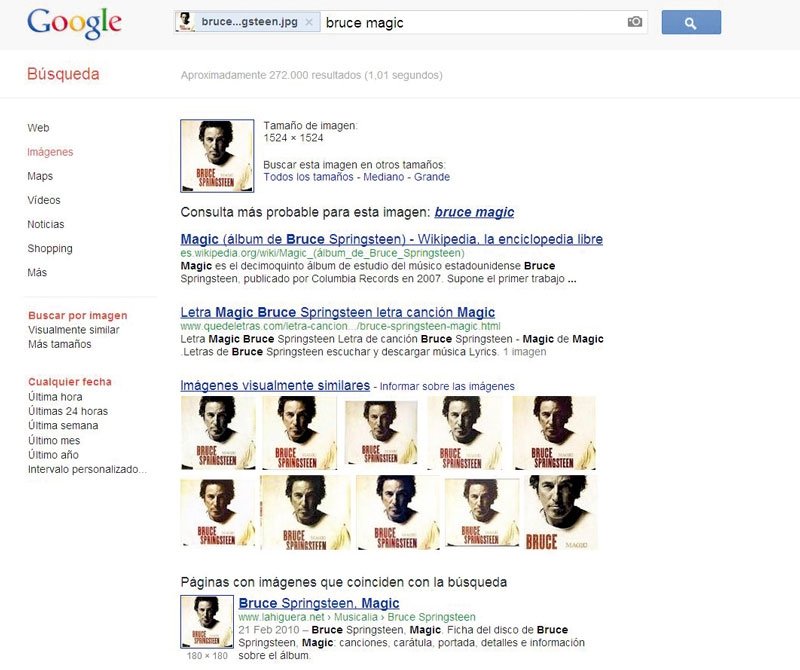

9. Arrastra una imagen

El potente motor de búsqueda de

Google no solo es capaz de trabajar con palabras. Utilizando su rastreador de imágenes (

http://images.google.es), basta arrastrar una captura a la

caja de búsqueda para que muestre resultados relacionados con la misma. Otra opción es hacer clic sobre el icono de la

cámara a que encontraréis en la barra de consulta y subir una imagen desde vuestro equipo o indicar su dirección web para lanzar la pesquisa.

En el ejemplo b, hemos arrastrado con el ratón la portada de un disco de Bruce Springsteen a la barra de búsqueda de Google Imágenes para, tras unos segundos de espera, obtener resultados relacionados, diferentes versiones de la imagen (muy práctico si queremos descargar una de distinto tamaño) y muchas más fotografías del artista.

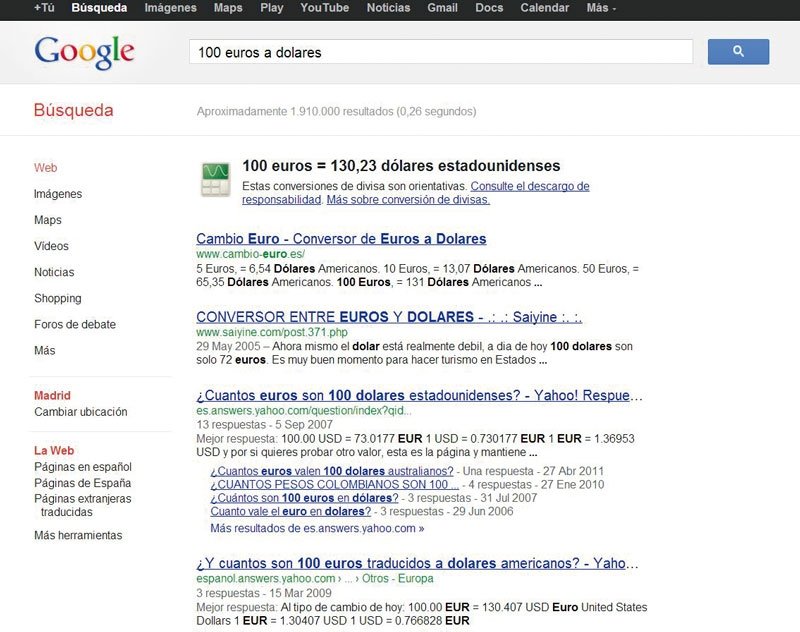

10. Entre unidades

Google es capaz de efectuar la conversión entre divisas, unidades de longitud, de masa o de velocidad, entre otras. El funcionamiento de esta característica es muy intuitivo y basta con poner la letra a entre las dos unidades que queremos convertir.

Algunos ejemplos para ilustrar esta función podrían ser

100 euros a dólares,

20 kilos a gramos,

7 m/s a km/h o

2 horas a minutos. Una recomendación para los usuarios avanzados del conversor de moneda: podéis utilizar cualquiera de los

códigos ISO 4217 que aparecen en la web

http://es.wikipedia.org/wiki/ISO_4217.

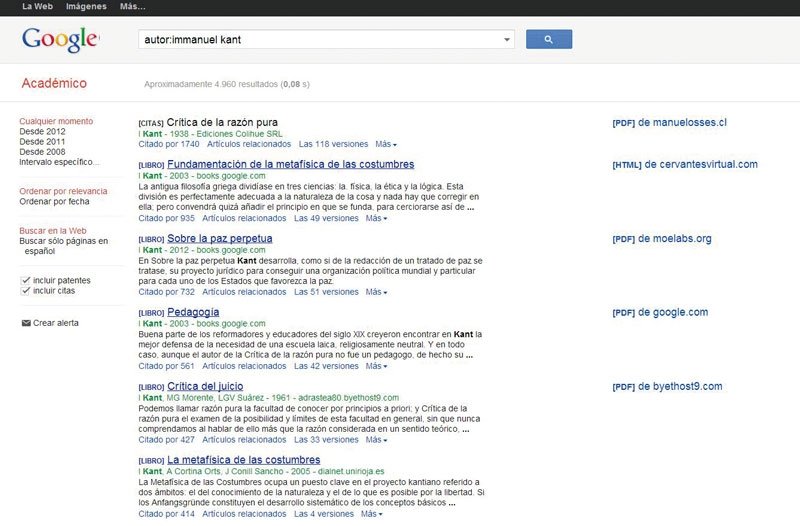

11. En una obra

En el ejemplo que podéis ver en la imagen, hemos escrito en Google Académico la secuenciaautor:immanuel kant para localizar libros y citas del gran filósofo prusiano. Por supuesto, es posible combinar este operador con otras búsquedas para afinar todavía más, escribiendo por ejemplo metafísica autor:immanuel kant.

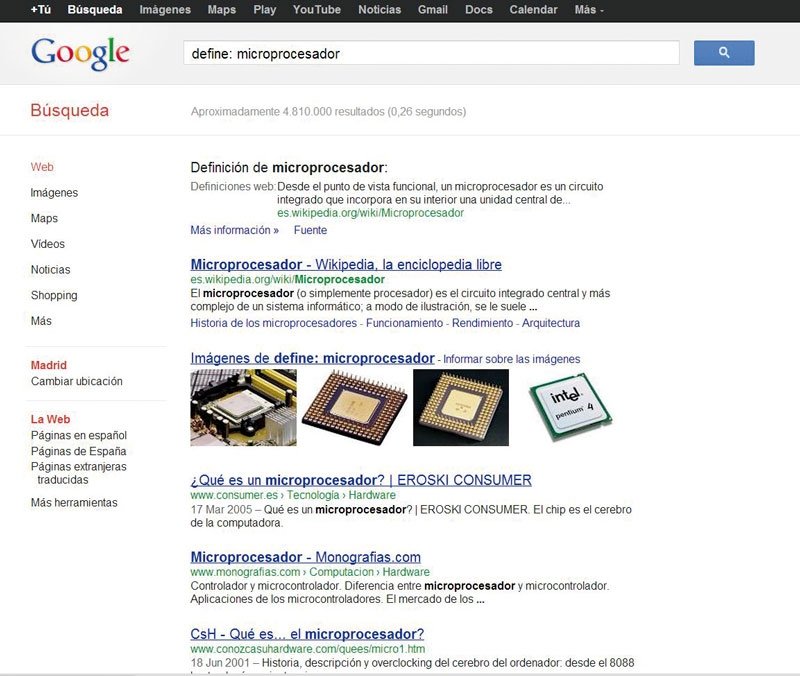

12. Definiciones precisas

Utilizar el operador define: es la mejor forma de hallar la definición exacta de un término de manera rápida y sencilla. Google recurre a la Wikipedia como fuente primaria para proporcionar las respuestas, pero podemos acceder a resultados de otras fuentes pulsando el enlace Más información.

En el ejemplo, podéis ver cómo, escribiendo en la caja de búsquedas define: microprocesador, el buscador nos muestra como primer resultado la definición de la página de Wikipedia, aportando un enlace directo a la misma por si queremos ampliar la información.

Diez consejos básicos para mejorar tus búsquedas

A continuación, incluimos diez consejos básicos para mejorar las búsquedas en Google en general y con los operadores que repasamos en el práctico en particular:

- Otra forma de utilizar algunos de los operadores que comentamos en este artículo es usar el buscador avanzadode Google (http://www.google.com/advanced_search).

- No introduzcas más de dos operadores al mismo tiempo en tus pesquisas.

- Google no tiene en cuenta los signos de puntuación ni lasmayúsculas.

- Utiliza solo palabras clave, eliminando artículos y preposiciones de las consultas que realices.

- Los resultados de Google varían en función de cada país, en determinadas búsquedas puede ser una buena idea cambiar de versión.

- Asegúrate de verificar la ortografía de las palabras de la búsqueda para obtener los mejores resultados.

- Si combinas varios de los operadores disponibles, comprueba que los resultados no se anulan entre ellos.

- Revisa las búsquedas relacionadas que te ofrece Google tras cada consulta.

- El orden en el que pones las palabras influye en la lista de resultados que obtienes. Si no te convencen, prueba a cambiarlos.

- Para ampliar conocimientos sobre el tema, te recomendamos el curso gratuito que ofrece Google en la dirección web www.powersearchingwithgoogle.com.

Autor: Tomás Cabacas

GIMP es un programa de manipulación de imágenes del proyecto GNU, sirve para procesar gráficos y fotografías digitales. También se puede utilizar GIMP para crear imágenes animadas sencillas. Remplaza al popular Photoshop.

GIMP es un programa de manipulación de imágenes del proyecto GNU, sirve para procesar gráficos y fotografías digitales. También se puede utilizar GIMP para crear imágenes animadas sencillas. Remplaza al popular Photoshop. GIMP es un programa de manipulación de imágenes del proyecto GNU, sirve para procesar gráficos y fotografías digitales. También se puede utilizar GIMP para crear imágenes animadas sencillas. Remplaza al popular Photoshop.

GIMP es un programa de manipulación de imágenes del proyecto GNU, sirve para procesar gráficos y fotografías digitales. También se puede utilizar GIMP para crear imágenes animadas sencillas. Remplaza al popular Photoshop.